Aksi phising alias upaya pencurian informasi sensitif yang menyasar nasabah bank sudah berulang kali terjadi. Berikut adala empat kiat yang bisa dijadikan pegangan nasabah agar tak terperdaya dengan aksi tipu-tipu ini.

1. Cek Asal Usul Email

Modus yang biasa dilancarkan penjahat

cyber adalah dengan mengirimkan email pancingan ke sejumlah orang. Isi surat elektronik tersebut biasanya meminta si calon korban untuk mengunjungi situs tertentu, untuk kemudian melakukan registrasi ulang (memasukkan username dan password

e-banking nasabah).

Nah, bagi nasabah jangan lantas percaya jika mendapat email dengan model seperti ini. Cek dulu asal-usul si pengirim email, apakah menggunakan domain email resmi dari suatu bank tertentu atau tidak.

Sebab, jika mereka memakai domain email tak jelas, sudah tak usah dipercaya email tersebut. Meskipun di akhir email mereka mengaku-ngaku dari bank yang bersangkutan.

2. Tak Cukup Lewat EmailMelakukan registrasi ulang dengan memasukkan username dan password merupakan aktivitas yang sensitif. Jadi, penyampaian informasi terkait aktivitas ini juga tak bisa sembarangan, cuma lewat email.

Sejumlah bank mengaku jika menginginkan para nasabahnya melakukan registrasi ulang, mereka biasanya tak cuma memberi kabar lewat email. Namun juga melalui sarana yang lebih personal, yakni dihubungi secara langsung. Ada juga yang menggunakan surat resmi, meski dipadu-padankan dengan email pula. Setidaknya, pihak bank memperlakukan aktivitas ini dengan lebih profesional.

3. Telepon BalikJangan ragu untuk menelpon customer service bank yang Anda gunakan. Lebih baik waspada, ketimbang ragu-ragu namun malah berujung hal buruk bagi Anda.

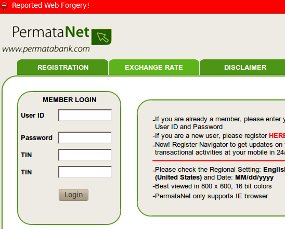

4. Membedakan Situs Asli atau PalsuSitus lembaga keuangan yang digunakan untuk login biasanya memiliki sistem keamanan yang lebih ketat. Pertama, lihat alamat situsnya. Situs login harusnya menggunakan awalan 'https' bukan 'http'. Https merupakan merupakan versi aman dari http.

Akhiran 's' pada 'http' tersebut menandakan bahwa situs tersebut benar-benar telah 'secure', karena dilindungi oleh teknologi enkripsi data berupa Verisign SSL.

Di situs

e-banking Bank Permata yang aspal, tercantum pula logo 'Verisign Security Site'. Bagi orang awam, tentu sulit membedakannya. Yang dapat menjadi salah patokan kesahihan sebuah situs e-banking yaitu URL yang tertulis adalah 'https'.

Kemudian di bagian kanan bawah browser (untuk Firefox) ada gambar gembok yang terkunci. Sementara untuk Internet Explorer (IE), gembok warna kuning ini ada di isian URL.

Demikian empat kiat singkat

untuk membantu pembaca dalam menangkal aktivitas phising yang mengancam. Meski terkesan

simple namun dampak yang akan diberikan oleh ketidakwaspadaan ini akan berakibat fatal.

Jika korban tanpa sadar mengisi username dan password pada situs aspal tersebut, maka dapat dipastikan bahwa data-data personal tersebut, termasuk catatan aktifitas e-banking-nya, akan dapat diketahui oleh pihak lain yang tidak bertanggung jawab

Read More...